Tietoturvayhtiö Check Pointin mukaan yksikään toimintaympäristö ole immuuni hyökkäyksille. Hyökkääjät kehittävät jatkuvasti uusia työkaluja ja tekniikoita sekä ottavat tähtäimeensä yritysten pilvi-infrastruktuureihin tallennetut tiedot, yksityishenkilöiden mobiililaitteet, kolmannen osapuolen tavarantoimittajat ja jopa suositut sähköpostialustat. Katso itse raportista ja ThreatCloudin live-seurannasta.

Check Pointin uusin tietoturvaraportti “Cyber Attack Trends: 2019 Mid-Year Report” kertoo, että pankkihaittaohjelmista on tullut varsin yleinen mobiiluhka. Raportti perustuu yrityksen Check Point ThreatCloudin keräämiin tietoihin tammikuun ja kesäkuun 2019 välisenä aikana. Se nostaa esiin hakkereiden eniten suosimat tavat hyökätä yrityksiä vastaan.

Nykyään pankkihaittaohjelmat pystyvät kalastelemaan uhrin tililtä maksutietoja sekä viemään varoja, ja ohjelmien uusimpia versiota voi levittää jokainen, jolla on varaa siitä maksaa. Hyökkäyksiä tehdään myös ohjelmistojen toimitusketjuihin. Niissä tekijä tavallisesti istuttaa haitallisen koodin lailliseen ohjelmistoon. Tällöin yhtä ohjelmiston tärkeistä osista muunnellaan ja saastutetaan.

Raportin mukaan sähköpostihuijarit ovat alkaneet käyttää myös uudenlaisia tekniikoita ohittaakseen tietoturvajärjestelmät ja roskapostisuodattimet. Niitä ovat esimerkiksi koodatut sähköpostiviestit, kuvana viestiin upotetut viestisisällöt sekä monimutkaiset taustakoodit, joissa tavallisia tekstikirjaimia sekoitetaan HTML-merkkeihin.

Muita huijareiden käyttämiä tapoja tietoturvan ja suodattimien ulottumattomissa pysymiseen ovat erilaiset käyttäjän manipulointitekniikat sekä viestisisältöjen personalisointi ja variointi.

Pilvipalveluiden ongelmina ovat vajavaiset tietoturvakäytännöt kuten kokoonpanon haavoittuvuus ja pilviresurssien huono hallinta ovat myös vuonna 2019 merkittävin uhka pilviekosysteemille. Tämä asettaa pilvivarannot alttiiksi monille erilaisille hyökkäyksille.

Lisää: Check Pointin raportti (LINKKI, pdf)

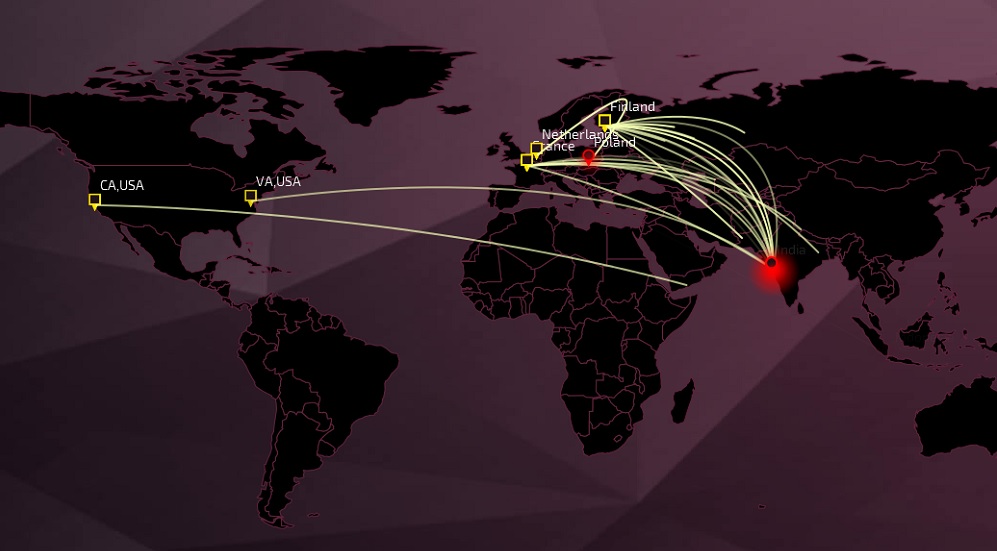

Kuvituskuva: Check Point

Tärkeimmät teknologiauutiset kätevästi myös uutiskirjeenä! Tilaa (LINKKI)

LUE – UUTTA – LUE – UUTTA – LUE – UUTTA

Uusi ammattilehti huipputekniikan kehittäjille – Lue ilmaiseksi verkosta

https://issuu.com/uusiteknologia.fi/docs/1_2019/