Tietoturvayhtiö Check Pointin tutkijoiden Dridex-pankkitroijalainen oli huhtikuun yleisin kyberuhka maailmassa, mutta kolmanneksi kiri korona-aiheisissa roskaposteissa leviävä Agent Teslan uusin versio, joka pystyy muun muassa varastamaan käyttäjän Wifi-salasanoja.

Check Point kertoo tutkimusosastonsa uusimmassa haittaohjelmakatsauksessa, että käyttäjän Wifi-tunnuksia varastava Agent Tesla esiintyi huhtikuussa kolmessa prosentissa maailman yritysverkoista. Agent Teslaa on muokattu uudessa versiossa varastamaan kohdetietokoneilta WiFi-salasanoja muiden tietojen, kuten Outlook-sähköpostitietojen, lisäksi.

Agent Teslaa on levitetty useissa koronavirusaiheisissa roskapostikampanjoissa. Huhtikuussa haittaohjelmaa jaettiin niiden liitetiedostona, jotka houkuttelivat uhria lataamaan haitallisen tiedoston tarjoamalla mielenkiintoista tietoa pandemiasta. Esimerkiksi Maailman terveysjärjestö WHO:n nimissä lähetetyn viestin aiheena olivat koronavirusrokotteet (‘URGENT INFORMATION LETTER: FIRST HUMAN COVID-19 VACCINE TEST / RESULT UPDATE”). Tämä osoittaa, kuinka hakkerit hyödyntävät maailmanlaajuisia uutisia ja huolenaiheita hyökkäystensä

”Huhtikuussa havaitsemamme Agent Teslaa levittävät kampanjat osoittavat, kuinka ketteriä kyberrikolliset ovat uutisten hyödyntämisessä ja hyväuskoisten uhriensa huijaamisessa napsauttamaan haitallisia linkkejä”, kertoo Check Pointin ykkösasiantuntija Maya Horowitz.

Muitakin haittaohjelmia on edelleen kierrossa. Maaliskuussa esimerkiksi pankkitroijalainen Dridex oli ensimmäistä kertaa Check Pointin kymmenen yleisimmän haittaohjelman listalla, mutta huhtikuussa ohjelman osuus oli selvästi vaikuttavampi. Se nousi listan ensimmäiseksi, esiintyen neljässä prosentissa organisaatioista maailmanlaajuisesti.

’’Sekä Agent Tesla että Dridex ovat haittaohjelmien kolmen kärjessä, joten kyberrikolliset keskittyvät nyt käyttäjien henkilökohtaisten ja yritystietojen varastamiseen rahaa ansaitakseen. On välttämätöntä, että yritykset pitävät henkilökuntansa ajan tasalla uusimmista suojautumistekniikoista ja työkaluista, etenkin kun yhä useampi työskentelee nyt etänä”, Horowitz sanoo.

Check Pointin tutkijat varoittavat myös, että ”MVPower DVR Remote Code Execution” oli yhä yleisin hyväksikäytetty haavoittuvuus. Sitä esiintyi 46 prosentissa yritysverkoista maailmanlaajuisesti. Tätä seurasi ”OpenSSL TLS DTLS Heartbeat Information Disclosure”, jonka esiintyvyys oli 41 prosenttia. Kolmannella sijalla oli “Command Injection over HTTP Payload”, esiintyvyydeltään 40 prosenttia.

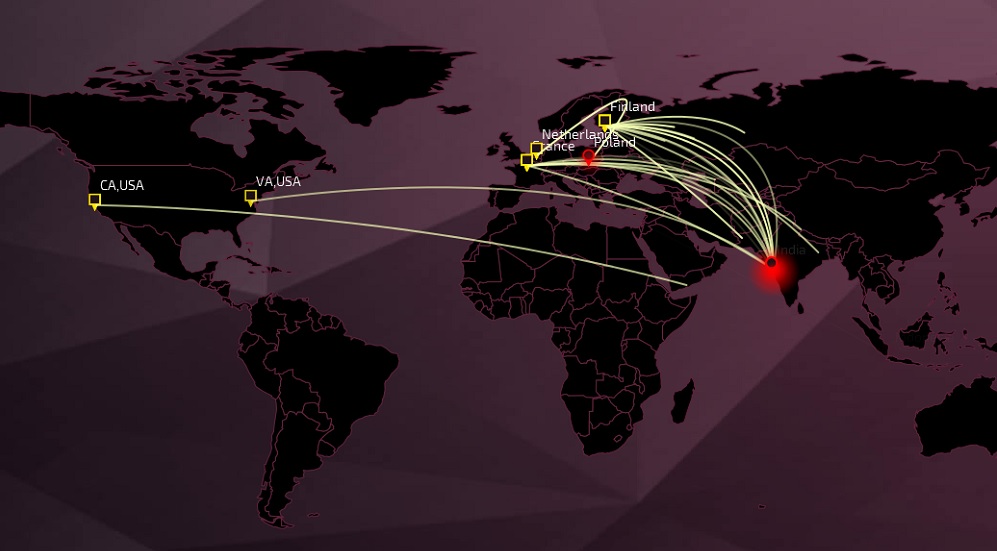

Check Pointin mukaan Suomessa huhtikuun yleisin haittaohjelma oli modulaarinen Emotet-troijalainen, jota esiintyi 1,8 prosentissa maan yritysverkoista. Toisella sijalla oli Mirai, joka on tunnettu IoT (Internet of Things) -laitteiden tartuttamisesta ja massiivisista DDoS-hyökkäyksistä. Maan kolmanneksi yleisin haittaohjelma oli kryptovaluutan louhija XMRig.

Mobiilihaittaohjelmien globaalilla listalla ykkösenä oli Check Pointin mukaan huhtikuussa xHelper, jota käytetään muiden haitallisten sovellusten lataamiseen ja mainosten näyttämiseen. Sovellus pystyy piiloutumaan käyttäjältä ja virustorjuntaohjelmilta ja asentamaan itsensä uudelleen, jos käyttäjä poistaa sen. Toiseksi yleisin oli Android-laitteiden haavoittuvuuksia hyödyntävä hakkerityökalu Lotoor. Kolmannella sijalla oli Android-käyttäjiin kohdistuva mainosohjelma AndroidBauts.

Lisää: Check Pointin virusblogi ja haittaohjelmien top-listat (LINKKI).